У меня есть мнение насчет последних событий с неким Павлом, которое я оставлю при себе.

Но вот эта уверенность людей в том, что “компании могут/будут/хотят заботиться о моей приватности”, особенно в контексте некоего Павла…

Смотрите, быстрый privacy-101:

– информация, которую вы не хотите раскрывать никому не должна попадать в места, в контроле которых вы не уверены. Идеально: ее не будет существовать. Понятный краевой пример из жизни: если вы сняли эротический контент со своим участием, то лучше всего будет сразу отправить его своим родственникам, начальству, друзьям и Римскому Папе. Если вы не готовы так делиться – не создавайте этот контент. Вот так просто! Аналог air gap.

– информация, которую вы хотите раскрыть, но не хотите иметь с ней связь в глазах тов. майора не должна касаться ничего с вами как-то связанного. Это не так уж и сложно на самом деле, но требует усилий.

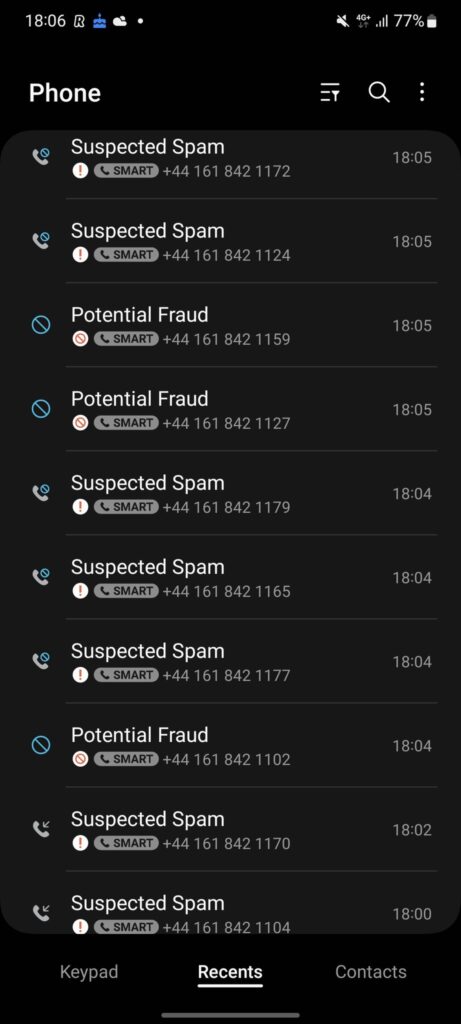

– чтобы там не заявлял поставщик услуг, все ваши “приватные аккаунты”, “подзамки”, “только для друзей” доступны просто невероятному количеству людей. Часть из них продажны, часть из них дегенераты. Нет ни какого подзамка в приватном аккаунте, не было, не будет.

Разумеется, есть good enough случаи. Например, если вы не PEPs, не активист и т.п., то использование респектабельного менеджера паролей будет хорошей идеей, шифрование данный просто средствами ОС будет достаточно.

Разумеется, никто ради вас не будет палить уязвимость в AES.

Разумеется, если вас уже взяли в работу, то никакое шифрование вам не поможет. Есть вполне себе научная работа, показывающая, что реальная угроза лишения зрения и/или иссечения гениталий ломает 100% людей. Я эту работу читал, вы не хотите, просто на слово поверьте, что таки да.

Но, пожалуйста, используйте менеджеры паролей, шифрование файловой системы, не ставьте российское и китайское говно (Opera, все от Yandex или Mail.ru/VK)! Если у вас просто украли ноутбук и там все просто зашифровано средствами ОС, то вы 146% защищены, что ваши данные попадут в какие-то большие “сливы” и потом их как-то используют против вас.